據西班牙資安公司 Tarlogic Security 本(3)月 6 日發佈的新聞稿,該公司團隊發現廣泛應用於物聯網(IoT)設備的 ESP32 晶片內,有可用作後門的未公開隱藏指令。這得以讓攻擊者冒用身份繞過安全機制進行攻擊,甚至在手機、電腦、智慧鎖或醫療設備等裝置內植入惡意程式碼。

ESP32 晶片內有一組未經官方記錄的隱藏指令

Tarlogic 的研究人員使用該公司一年前提出的 BSAM 方法論(專門用於系統化執行藍牙安全測試)審查了多種藍牙(Bluetooth)設備,並在調查過程中,發現 ESP32 晶片內有一組未經官方記錄的隱藏指令。

當前熱搜:政治獻金:「顏文群」共捐3筆20萬元給新系劉世芳等人

這些指令可以讓攻擊者進行任意修改、解鎖額外功能、植入惡意程式碼,甚至偽裝成已知的設備,即使裝置處於離線狀態,仍可與手機、電腦或其他智慧設備連線。

這類攻擊可能用於竊取機密資訊、監控個人或企業通訊,甚至進一步發動網路攻擊。

ESP32 晶片內建在數百萬台IoT設備

ESP32 由中國晶片製造商樂鑫科技(Espressif Systems)所生產,支援 WiFi 和藍牙連線,根據樂鑫科技於 2023 年發布的公告,全球 ESP32 晶片的出貨量已達 10 億顆。

當前熱搜:國民黨反綠反成反美反日「難重返執政」黃暐瀚:尾巴搖狗騎虎難下

而這款晶片已廣泛應用於數百萬台 IoT 設備,且可在全球各大電商平台上以 2 歐元的低價購買。正因為其價格低廉,使其成為家用藍牙 IoT 設備的主流選擇。

延伸閱讀:CP值不值?中國製產品監視全世界 駭客入侵、個資外洩⋯問題不斷

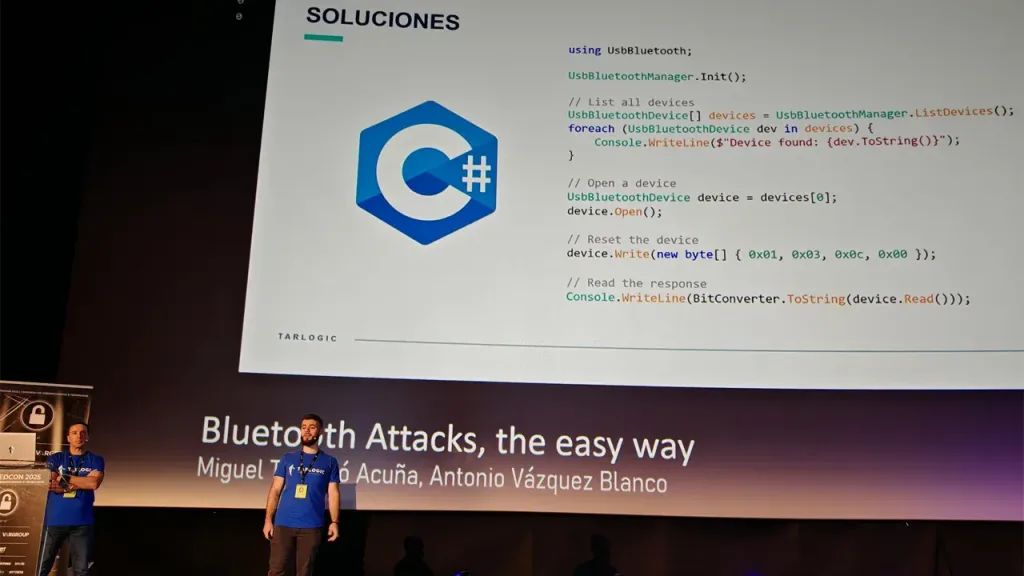

這項發現是 Tarlogic 研究藍牙標準安全性的一部分,該公司近期在全球最大的西語網路安全會議 RootedCON 上,推出了一款名為 BluetoothUSB 的免費工具,用於跨作業系統執行藍牙安全測試。

不同系統藍芽設備 BluetoothUSB可測試安全性

研究團隊表示,目前市面上雖然有數千種藍牙安全測試工具,但現有工具仍有諸多限制,包含缺乏持續維護,導致測試能力受限、依賴特定作業系統,無法跨平台執行、以及需要昂貴的專業硬體設備,使得測試工作不易執行。

BluetoothUSB 則允許安全專家和設備製造商在不同系統上測試藍牙設備的安全性,大幅降低了執行測試的門檻。該公司致力於透過免費工具與方法論來提升藍牙安全性。

在 2023 年,Tarlogic 曾揭露 BlueTrust 漏洞,指出藍牙裝置之間的連線資訊可能被利用來推測使用者的個人資料,例如姓名、住址和電話號碼等,進而成為詐騙或其他攻擊的目標。

2024 年,該公司提出 BSAM 方法論,是全球首個專門用於藍牙安全審查的系統化方法,以協助識別設備的潛在漏洞。

這次發表的 BluetoothUSB 則更進一步,使得所有 BSAM 控制項目能夠透過單一工具執行,無需使用多種不同的軟硬體設備,大幅節省時間、精力與成本。

樂鑫承認晶片有隱藏指令 「後門」是誤導?

對於 Tarlogic 的指控,樂鑫科技則在 3 月 10 日發表澄清聲明:「此次 Tarlogic 研究團隊發現的是用於測試目的的調試命令,並不是所謂的後門。」

而這項指令用於 ESP32 晶片在處理 HCI(主機控制器接口)協議時藍牙技術的內部通信。

樂鑫表示,調試指令僅供開發人員使用,無法遠端訪問,也無法透過藍牙、無線電信號或網路觸發,因此不會導致 ESP32 設備被遠端攻擊,並聲稱這些調試指令本身不會對 ESP32 晶片構成安全風險,而其他包含 ESP32-C、ESP32-S 和 ESP32-H 等系列晶片則無此類指令。

Tarlogic 發佈技術說明 任何 ESP32 設備都可能成為網攻的發起點

由於「後門」(Backdoor)指的是故意設置的入侵途徑,但 ESP32 上存在的是廠商未公開記錄的隱藏指令,與後門不同,因此在新聞稿發佈時 Tarlogic 也因此受到批評。

Tarlogic 3 月 10 日再發佈了一篇部落格文章針對隱藏指令作詳細說明。

Tarlogic 透過對 ESP32 韌體的逆向工程等,發現了 29 個未公開的廠商專用指令。

這些指令允許包括讀取 CPU 暫存器、在不同的藍牙層發送封包、存取專有內核統計數據、更改裝置 MAC 位址(用來識別網路裝置的獨特識別碼,類似於每台裝置的「身分證」)等操作。

Tarlogic:晶片內建指令 前所未有的控制ESP32晶片

Tarlogic 表示,這些指令將可以以前所未有的方式控制 ESP32 的硬體,而這一切都是透過樂鑫官方提供的程式碼來實現,無需自訂韌體(firmware)或應用難以維護和管理的補丁。

其中,利用指令更改裝置 MAC 位址的能力尤為突出。儘管這是一個簡單的功能,但它提供了極大的靈活性,不僅擴大了攻擊範圍,還允許模擬(冒充)其他裝置。

對於更高階的攻擊,以往可能需要自訂韌體,現在則可以透過這些指令來存取藍牙的低層協議,從而實現更精細的控制。

關於這可以用作哪些應用,Tarlogic 提到,有時 ESP32 僅用作通訊模組,裝置的邏輯控制由另一個處理器(通常是 ARM,Advanced RISC Machine 是一種低功耗的處理器架構)負責,而 ESP32 只提供藍牙和 WiFi 通訊功能。

在這種情況下,透過 HCI 指令可以更改 MAC 位址,並存取 ESP32 的記憶體(讀取和寫入)。甚至還能夠監聽藍牙的低層流量,從而執行需要高階晶片功能的攻擊。

Tarlogic:隱藏功能可用來植入持久性惡意程式碼

考慮到這一點,只要裝置允許發送 HCI 指令,就能在該裝置上執行進階藍牙攻擊。換句話說,任何使用 ESP32 的物聯網裝置都有可能成為攻擊的發起點。

如果能夠在使用 ESP32 作為通訊模組的 IoT 裝置上執行程式碼——例如,該裝置因安全漏洞而遭到入侵——那麼透過 HCI 指令,惡意程式碼可以儲存在 ESP32 的記憶體中並執行,甚至不會被主處理器察覺。此外,這種修改可以是具持久性的。

這意味著,一旦透過 HCI 合法存取某個使用 ESP32 作為通訊模組的 IoT 裝置,攻擊者就能夠實現持久滲透,執行惡意程式碼,發動藍牙攻擊,追蹤裝置,甚至透過藍牙或 WiFi 竊取資訊。

儘管這並不是一個遠端藍牙漏洞,但這些隱藏的韌體功能可以用來植入持久性惡意程式碼,讓任何使用 ESP32 作為 HCI 通訊晶片的裝置變成潛在的攻擊平台。

Tarlogic 還預計在未來幾天內,發布包含完整文件、程式碼和範例的技術文章。

HCI(Host Controller Interface,主機控制器介面)指令:指的是讓電腦、手機等主機(Host)可以遠端控制藍牙晶片的指令,可以用來開啟關閉藍牙、搜尋附近裝置、收發資料等。

作者:陳怡菱,報呱副主編。

延伸閱讀:罕見大規模DDoS地毯轟炸 網攻日本民間基礎設施 急需主動網路防禦應對

參考新聞連結:

2025/03/06 Tarlogic Security Tarlogic detects a hidden feature in the mass-market ESP32 chip that could infect millions of IoT devices

2025/03/10 樂鑫 澄清声明:ESP32 芯片不存在“后门”

2025/03/10 Tarlogic Hacking Bluetooth the Easy way with ESP32 HCI Commands and hidden features