近幾個月來,包括Maze、WannaRen在內的多個勒索病毒肆虐,在美國、日本、台灣、中國等地造成災情。資安專家表示,此種病毒從早年的亂槍打鳥到近年來越來越有針對性,企業除了要建立對外的防護網外,對內也要有清楚的監控與回應機制,並為旗下每位員工建立良好的資安認知,才能將風險降到最低。

勒索病毒雖然已行之有年,但這幾個月受到疫情影響,人人在家上班,企業開放遠距工作,網路用量大增,帶給駭客更多可趁之機。

總部位於美國的航太服務供應商VT San Antonio Aerospace(VT SAA),本月5日在官網上坦承受到勒索軟體駭客集團「Maze」的攻擊。Maze還在網上公布了VT SAA逾百份文件,包括財報、網路保險契約及提案等,證實該公司所言不假。

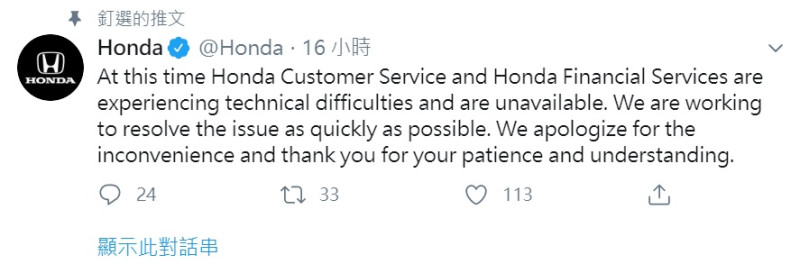

日本汽車製造商本田(Honda)本月8日上午也在推特表示,客戶服務和金融服務遇到難題,無法使用,正在努力解決。日本《NHK》報導,該公司的系統失靈,檢查車輛的系統停止運作,員工無法傳送電子郵件,甚至沒辦法打開辦公室由電子控制的門,導致許多辦公室暫時關閉,連帶位於美國、土耳其、印度的工廠都暫時停擺。資安專家認為,原因出在本田的伺服器遭到勒索軟體「Ekans」感染。

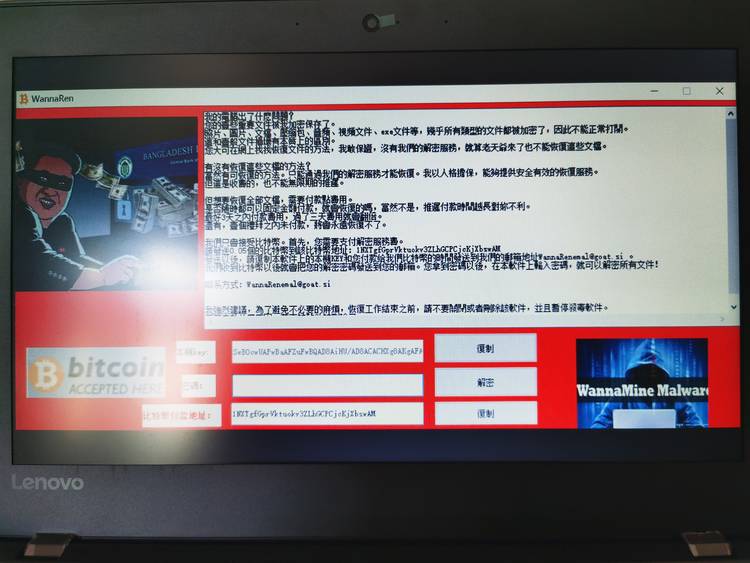

中國4月初也一度傳出災情,許多中國網友在百度貼吧、知乎等論壇上發文求救,說電腦中了勒索病毒「WannaRen」,隨後在微博上出現多篇關於新勒索病毒的報導,指該病毒會感染作業系統為Windows 10 、Windows 7和XP的電腦,將裡面的檔案加密,並利用資源進行挖礦,同時向外感染其他電腦,堪稱將受害者的電腦利用到極致。

當前熱搜:美以成功斬首! 伊朗官媒證實:最高領袖哈梅內伊身亡全國哀悼40天

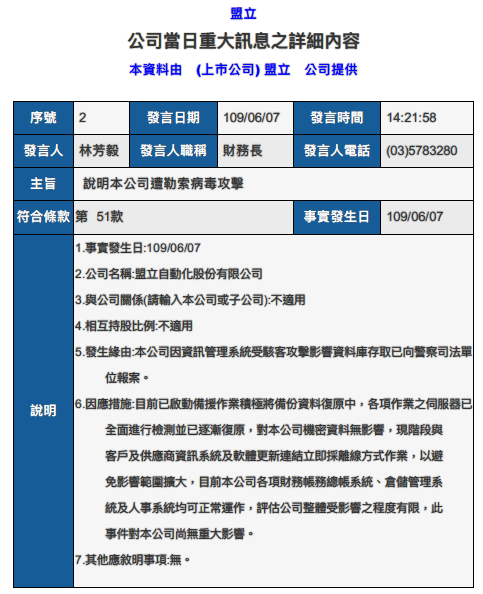

而在台灣,本月7日,自動化設備廠盟立在證券交易所公開資訊觀測站上發布公告,表示公司的資訊管理系統遭到勒索軟體攻擊,導致資料庫無法正常存取,已啟動備援作業並逐漸復原,機密資料未遭受波及。

另外,資安公司趨勢科技也表示,5月初起,有一種名為「ColdLock」的勒索病毒開始針對數家台灣企業進行攻擊,專門對資料庫和郵件伺服器進行加密。該病毒有一項特點,就是會檢查系統時鐘,然後在特定時間開始運作。

趨勢指出,過去勒索病毒多採亂槍打鳥的方式,誰感染誰倒楣,但自2018年下半年開始,逐漸發展出專為攻擊對象量身打造的新興攻擊手法,即為結合APT攻擊與勒索病毒的「目標式勒索病毒攻擊」(Targeted Ransomware Attack)。

專家建議,企業對外的網路閘道端應建立防護網,對內也要有相應的監控機制,能夠快速偵測、回應威脅,並在駭客攻擊前就先行反應與阻擋,同時回頭檢視問題,把公司內部可能的資安弱點補足。

微軟也提出四大應變建議「檢測、隔離、解決、重建」,依序為檢測受攻擊的端點和憑證、隔離被駭區域、解決網際網路漏洞和重建受到惡意軟體感染的裝置。公司也該為旗下員工建構數位同理心,不論身份與工作環境,皆應具備應有的資安與數位防護認知。

像是安裝電腦防毒軟體、只透過官方網站等可靠的來源下載軟體、不隨便點擊不明連結、隨時備份重要資料等,都是每個人該有的基本資安知識。

日本汽車製造商本田在推特表示,客戶服務和金融服務遇到難題,無法使用,正在努力解決。 圖:截取自本田推特

台灣自動化設備廠盟立在證券交易所公開資訊觀測站上發布公告,表示公司的資訊管理系統遭到勒索軟體攻擊。 圖:截取自證券交易所公開資訊觀測站

位於美國的航太服務供應商VT San Antonio Aerospace在官網宣布遭駭客攻擊。 圖:截取自官方網站

中國一名網友的電腦中了勒索軟體WannaRen,到奇虎360防毒軟體論壇尋求協助。 圖:截取自奇虎360防毒軟體論壇