根據一個與中國政府有關聯的駭客組織外洩的大量文件顯示,北京的情報與軍事組織正試圖對外國政府、公司和基礎設施進行大規模、系統化的網路入侵,其中一家公司的駭客聲稱能針對微軟、蘋果和谷歌的用戶進行攻擊。

這超過 570 個文件、圖片和聊天記錄,提供了一個前所未有的視角,讓外界深入了解中國政府機構雇用的一家公司按其所需蒐集大規模數據的運作情況。

現正最夯:會晤習近平前先打伊朗 澳專家:川普暗藏精明的地緣政治戰略

超過 8 年數據 針對 20 個外國政府

這些文件在 2 月 16 日被發布到美國程式代碼託管服務平台 GitHub 上(原始資料已被刪除,GitHub 上有備份),當中詳細描述了超過 8 年來,安洵提取外國數據的合約,以及其針對的至少 20 個外國政府的目標,包含印度、香港、泰國、韓國、英國、台灣和馬來西亞。

《華盛頓郵報》指出網路安全專家認為這些文件具有可信度,儘管來源仍未知。 Google Cloud 旗下網路安全公司 Mandiant 的首席分析師 霍奎斯特(John Hultquist )表示:「我們很少能如此不受限地了解情報行動的內部運作。我們有充分的理由相信這來自一個協助中國進行全球和國內網路間諜活動的承包商的真實數據。」

專家們正在仔細研究這些文件,它提供了一個罕見的視角,讓外界窺見中國公安數據蒐集行業的激烈競爭,在這個行業中,競爭對手為爭取來自中國政府豐厚報酬的合約,會承諾取得更具破壞性和全面性的訪問權限來提供中國警方、軍方和情報機構認為有用的敏感資訊。

現正最夯:伊朗遭空襲畫面震撼 楊植斗怒轟苗博雅:戰時還談正常上課?

安洵信息 ─ 中國網路安全認證供應商

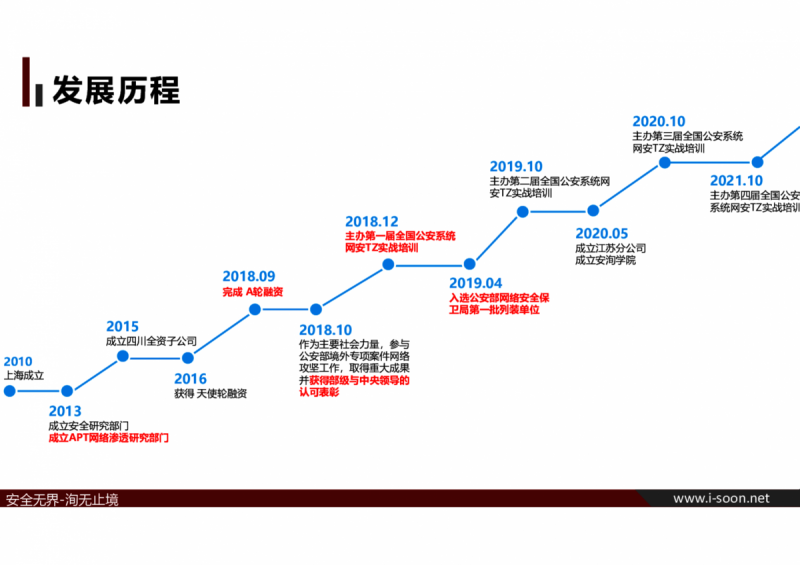

這些文件來自安洵信息(i-Soon,又稱 Auxun),它是一家登記在上海,主要研發、滲透、銷售團隊在四川成都的中國公司,它向中國政府部門、安全單位和國有企業出售第三方駭客所駭得的內容和蒐集的數據資料。

安洵在簡報中的「業務服務」上自述它從事公共安全、反詐欺、區塊鏈取證、企業安全解決方案以及培訓等業務。2013 年,安洵成立了「APT 網絡滲透方法研究部」。安洵所列出的合作夥伴包含公安部、10 個省級公安廳、40 多個市級公安局等各級公安機關。

通常是有心人士精心策劃,出於商業或政治動機,針對特定的目標,如特定組織或國家,進行長期攻擊,此類型攻擊特點之一是在長時間內保持自身行動的高隱蔽性,使受害者難以察覺。(引用自台灣資安公司TeamT5)

成功入侵 80 個海外目標 還盯上了台灣電信公司

安洵還擁有為中共國家安全工作的相關資歷。安洵是中國國家安全部的指定供應商。2019 年,安洵成為中國公安部網絡安全保衛局首批認證供應商(列裝單位),提供技術、工具或設備。接著在 2020 年,安洵獲得了工業和信息化部頒發的「武器裝備科研生產單位二級保密資格」。

《大紀元》指出二級保密資格是中國非國有企業所能獲得的最高保密級別,這使得安洵能夠開展與國家安全相關的機密研發。安洵獲得這些認證後在 2021 年 7 月,入圍新疆維吾爾自治區阿克蘇地區公安局網絡安全防護項目(網路安全防護計畫)。

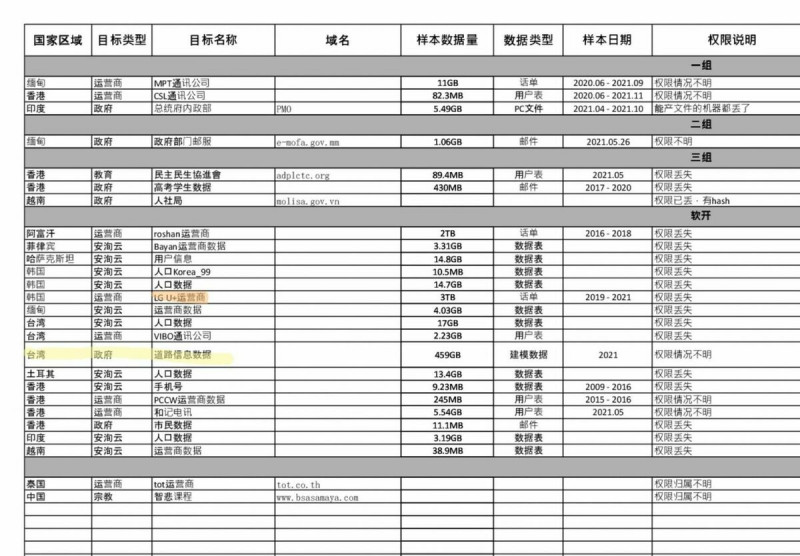

這批外洩的文件不包括從中國的駭客行動中所提取的數據,但列出了安洵針對的目標,並在許多情況下列出了提取的樣本數據量摘要,以及駭客是否完全或部分控制外國系統的細節。

其中一張表單列出了安洵駭客似乎成功入侵的 80 個海外目標。其蒐集到的數據包含來自印度的 95.2GB 移民數據和韓國電信商 LG U 的 3TB 通話記錄。該公司還盯上了香港、哈薩克、馬來西亞、蒙古、尼泊爾和台灣的電信公司。

駭道路數據 中國入侵台灣可派上用場

根據洩漏的文件,安洵的客戶還要求或獲得了基礎設施數據。表單中顯示,該公司擁有 459GB 台灣的道路規劃數據樣本。

分析人士表示,道路數據對於中國軍方在入侵台灣時可能會派上用場。國安專家、美國跨黨派智庫 Silverado Policy Accelerator 主席阿爾佩洛維奇(Dmitri Alperovitch)提到:「了解公路地形以及橋樑和隧道的位置是必要的,如此便能在嘗試佔領台灣時,在島上調動裝甲部隊和步兵部隊。」

其他目標包括 10 個泰國政府機構,包含外交部、情報機構和參議院。該表格註明,安洵持有 2020 年至 2022 年從這些單位提取的樣本數據。

中國駭客攻擊多在亞洲 盟友也不例外

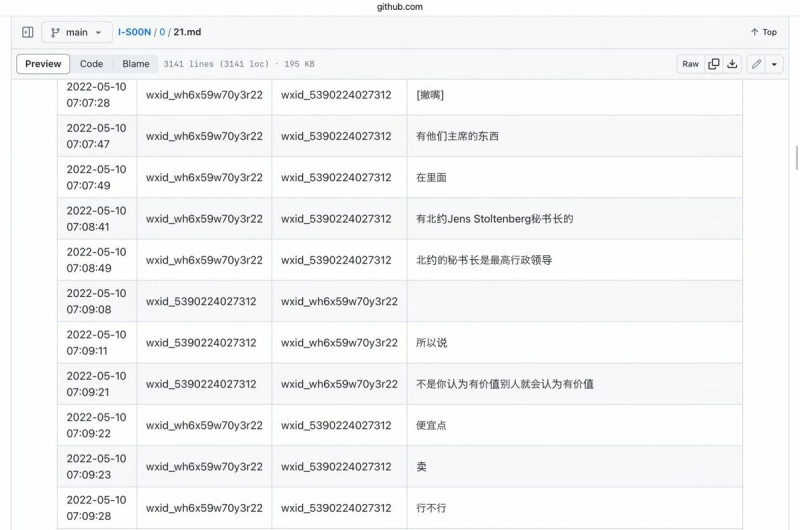

雖然安洵接到的駭客攻擊請求範圍更廣,但大多數目標都位於亞洲。泄漏的聊天記錄描述了在 2022 年出售與北約有關的不明數據。尚不清楚該數據是從公開來源收集的,還是在駭客攻擊中所提取到的。

北約一名官員表示「北約面臨持續性的網路威脅,已投資建立廣泛的網路防禦系統來為此做好了準備。北約會審查每一個宣稱對北約發動的網路威脅。」

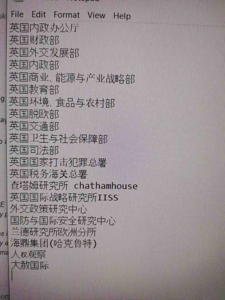

另一份文件顯示,安洵員工討論了英國的目標清單,包括英國內政部、外交部以及財政部。名單上還包含英國智庫皇家國際事務研究所(Chatham House)和國際戰略研究所(IISS)。(60)

皇家國際事務研究所發言人表示:「在當前局勢下,我們和許多其他組織一樣,都是國家和非國家行為者的攻擊目標。」自然會對洩漏感到擔憂,但已經採取了防護措施。

這些中國駭客還嘗試從巴基斯坦和柬埔寨等中國密切的外交夥伴提取資訊。

20 多個美國關鍵基礎設施電腦系統 遭中國駭客入侵

《華郵》報導指出安洵是 20 多年前「愛國」駭客界當中出現的承包商生態系統的一部分。它現在為公安部、國家安全部和中國軍方等一系列強大政府實體工作。

據美國官員稱,中國解放軍的駭客在過去一年中入侵了大約 20 多個美國關鍵基礎設施的電腦系統,試圖建立節點來中斷電力和供水設施以及通信運輸系統。

中國的模式是將國家支持與利益驅動相結合,創造了一個大規模的行動者網絡,他們競相利用漏洞發展業務。其攻擊規模之大、持續時間之長令 X(前 Twitter)、微軟和蘋果等美國科技巨頭頭痛不已,他們現在正陷入了與其他駭客不斷競爭的局面。

安洵員工聊天記錄抱怨薪水三年沒漲要吃土

所有軟體產品都存在漏洞,一個健全的全球市場會獎勵那些發現安全漏洞、或開發漏洞利用(Exploit)工具的人。許多軟體供應商提供獎金以獎勵報告安全漏洞的研究人員,但美國和其他地方的政府承包商往往會索要這些漏洞利用,為了將它們用於間諜或攻擊性活動而支付更高的費用。

美國國防和情報承包商也開發用於入侵軟體的工具,然後被聯邦官員用於監視和間諜行動,或是攻擊性的網路武器。

近年來,中國民間企業的安全研究人員有明顯進步,贏得了更多的國際駭客競賽(安洵員工將競賽稱為比武),並從科技公司獲得了更多的獎金。

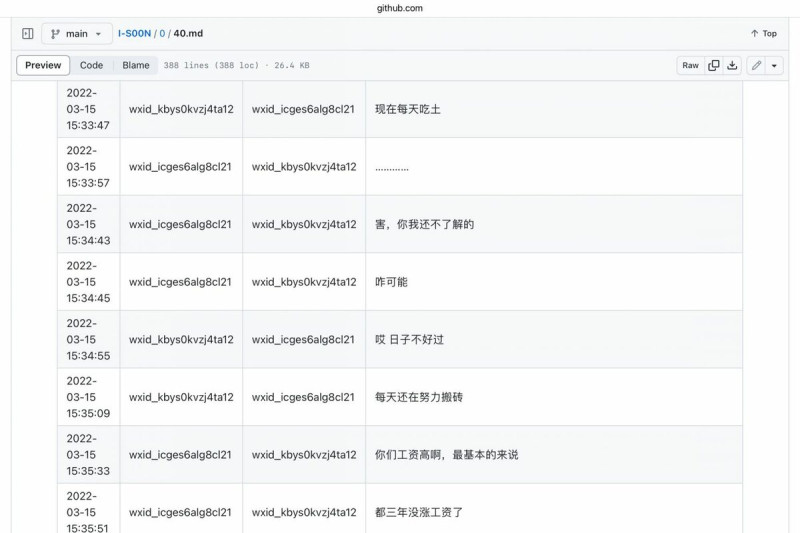

但在安洵的文件中,有員工抱怨低薪和工作量大。正在撰寫有關中國駭客的書的前聯邦調查局分析師柯茲(Adam Kozy)表示,許多駭客的月薪不到 1,000 美元,這即使是在中國也低得令人驚訝。

儘管中國愛國駭客組織之間長期合作,但這些洩漏的文件中暗示他們之間存在內鬥和不滿。

儘管目前尚不清楚是誰發布了這些文件以及發布的原因,但網路安全專家表示,這可能是來自一個不滿的前員工,甚至是競爭對手發動的駭客攻擊。

洩密者在 GitHub 上以吹哨者自居,揭露了瀆職行為、惡劣工作條件以及安洵用來「忽悠(糊弄)」政府客戶的「低品質」產品。在被標註為員工抱怨的聊天紀錄中,安洵的員工抱怨性別歧視、工時長和銷售不力。

雇傭駭客數百份合約1~500萬不等

在中國,共產黨網路空間展開廣泛行動,以消除對其統治的威脅,這些駭客組織也將自己視為共產黨網路工作的重要組成份子。

近年來,中國加強了對國際公共社交媒體的搜索力度,以及對海外目標的追蹤,但公共的集體監控與私人駭客之間的界線通常不明確。

一份表單顯示,安洵已經與中國警方簽署了數百份合約,當中既有價值 1 萬人民幣的小任務,也有高達 551 萬人民幣的多年合約。(12)

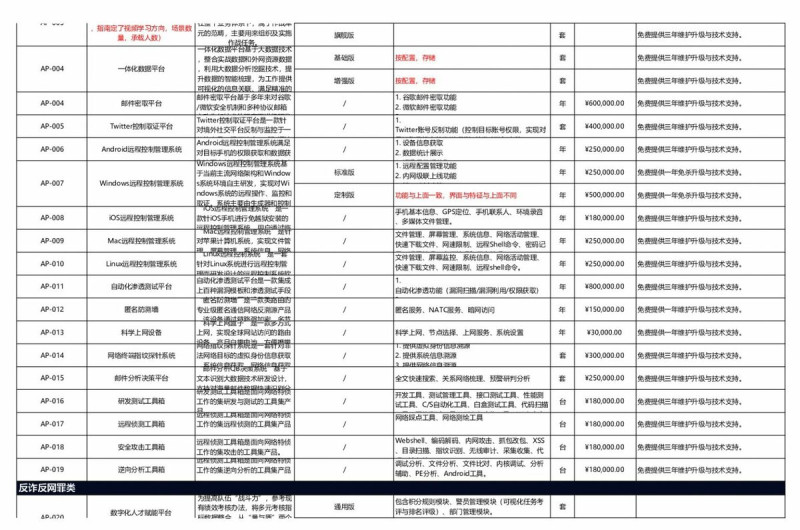

該公司外洩的產品手冊介紹了安洵提供的產品和報價,安洵宣稱能夠在不被偵測到的情況下竊取數據。這些產品說明針對的是國家安全客戶,有時還使用戰時語言,來描述一項對中國國家安全構成極端威脅時的數據提取任務。(21)

18 萬元人民幣 可遠端竊取蘋果手機各種內容

安洵的產品介紹中還有一項價值 18 萬人民幣的產品,用於從目標處獲取蘋果 iOS 手機數據的「遠程控制管理系統」,包含手機基本資訊、GPS 定位、手機聯絡人、環境錄音和多媒體文件管理。(21)

一份標題為「微軟郵件密取平台」的安產品說明書提到「隨著信息安全技術的發展,資訊戰已經進入了白熱化的狀態。資訊日益成為一個國家的命脈,成為各國爭先搶佔的資源之一。在資訊戰中竊取敵方訊息,破壞敵方資訊系統,成為克敵制勝的關鍵」,聲稱可以繞過身份驗證,讓客戶訪問並暗中控制微軟 Outlook 和 Hotmail 帳戶。(27)

網路釣魚接管帳戶、遠端控制作業系統 都是安洵服務項目

其中一項產品宣稱,安洵可以針對 Twitter 個人或組織用戶進行有效進行網路釣魚活動。(31)另一項產品宣傳手冊概述了該公司可以遠端控制 Windows 和 Mac 作業系統的產品。(32)(35)

Google 向《華郵》表示,文件中未列出其軟體中的具體漏洞。發言人表示,駭客可能試圖讓目標安裝惡意軟體,然後讓這些惡意軟體在未被偵測到的情況下持續存在。

除了簽訂長期合約之外,根據公司高層之間的聊天記錄顯示,安洵還經常應來自中國小城市警方和民間公司的要求工作。

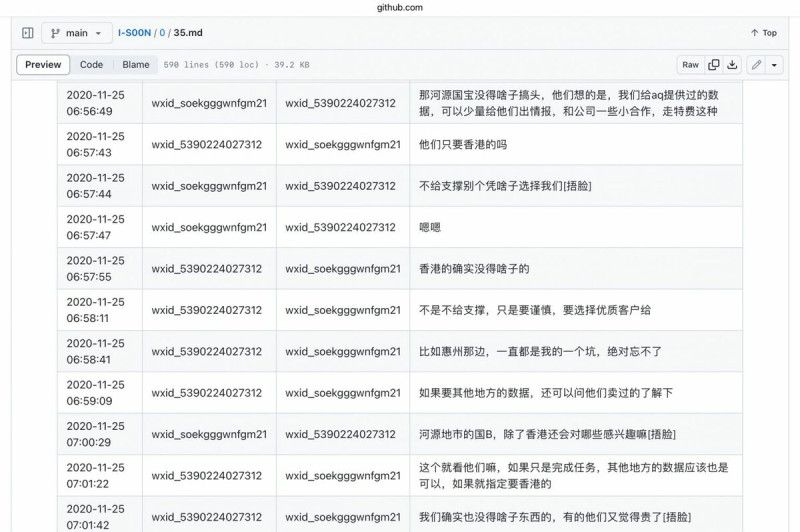

有時客戶確切知道自己想要什麼,例如找到特定 Twitter 用戶的身份,但他們也經常提出開放式的要求。在一次交流中,員工們討論了來自中國廣東河源國保(國內安全保衛,中國公安機關人民警察的一個警種)的請求,要安洵提供有關香港的資訊。一位安洵員工建議改問要不要其他地方的資訊,像是新疆反恐或是馬來西亞的電子郵件信箱。(0)

還可以買到什麼?輿情管控與操縱

雖然安洵的一些服務專注於國內威脅,但該公司經常強調自己有能力入侵海外目標以吸引客戶,包含印度和尼泊爾的政府部門,以及海外圖博組織。

2021 年 12 月,安洵宣稱已進入圖博流亡政府的內部網路,並瘋狂尋找買家。37 分鐘後,他們找到了一個感興趣的客戶。

另一項價值 40 萬人民幣的產品用來對 Twitter 做輿情管控,包括使用釣魚連結誘導目標用戶點擊,從而接管其帳戶,後續即可進行推文發送/刪除/轉發/評論/點讚。 安洵聲稱,該系統允許客戶使用由客戶控制的帳戶,找到並回應「違法」和「反動情緒」,以「操縱討論」。(31)

合與分:安洵與中國駭客組織 APT41

文件顯示,安洵曾與 APT41 的成員會面並合作,中國駭客組織 APT41 在 2020 年被美國司法部指控對全球 100 多個電玩公司、大學和其他受害者進行攻擊,並起訴、通緝了 5 名 APT41 的中國駭客。

安洵的創始人兼執行長吳海波(ID 為 shutd0wn」),與另一位高層開玩笑說,要與 APT41 所屬的成都 404 去喝「41」杯慶祝他們「被聯邦調查局認證」。(14)《大紀元》報導提到吳海波是一位著名的駭客,也是 1997 年成立的中國第一個駭客激進主義團體「綠色兵團」的早期成員。

在 2022 年公司高層之間的聊天紀錄表明,由於安洵拖欠了成都 404 超過 100 萬元人民幣的款項,導致雙方關係惡化。成都 404 後來因軟體開發合約糾紛控告了安洵。

2022 年 7 月,安洵公司二把手陳誠向吳海波提到公司可能被美國盯上,而吳海波的態度就像得知 APT41 成員被通緝一樣,顯得不以為然,他只說「無所謂的,反正遲早的事」。

作者:陳怡菱,報呱副主編(本文轉載自報呱)

參考新聞連結:

2024/02/21 WP Leaked files from Chinese firm show vast international hacking effort

2024/02/21 大紀元 安洵高管內部對話曝光 公司2/3業務來自公安

mttaggart/I-S00N: Anxun Shanghai (I-SOON) Data Dump Translations (PII Redacted)

FBI adds 5 Chinese APT41 hackers to its Cyber’s Most Wanted List